一种绕过UAC的技术介绍

2018-10-24 08:44:21来源:红黑联盟 阅读 ()

最近,我发现了一种非常有趣的可用来绕过UAC,并以High Mandatory Level启动进程的方法。下面,让我来重现这个过程。

1. 以常规用户身份启动cmd.exe。

2. 确认完整性级别:

C:\test>WHOAMI /Groups | FIND "S-1-16"

Mandatory Label\Medium Mandatory Level Label S-1-16-8192

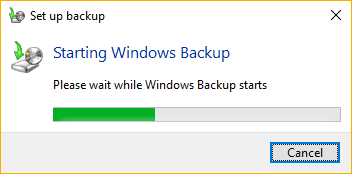

3. 启动:

sdclt /configure

4. sdclt.exe程序自动提权。

5. 备份文件;这里我创建了一个存放有少量文件的虚拟文件夹c:\test,并对它进行了备份。

6. 等待完成。

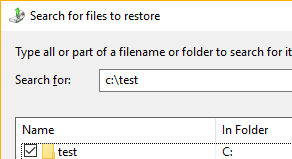

7. 备份完成后,我们转到备份列表恢复这些备份文件。

8. 选择backup,搜索c:\test勾选并执行恢复操作(由于文件并不大,因此很快就能完成)。

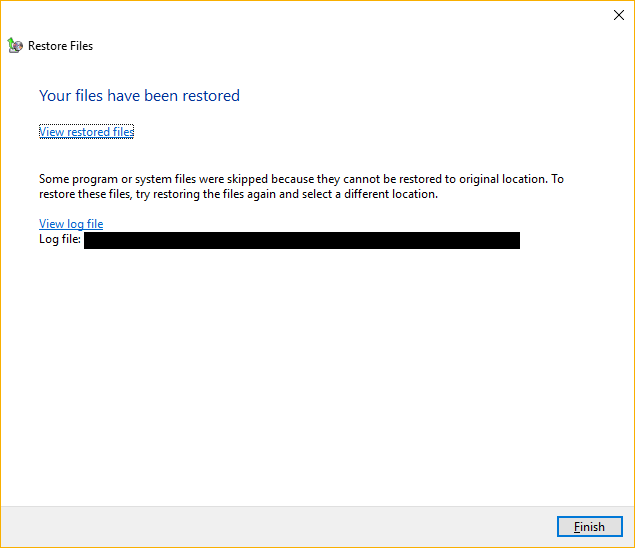

9. 文件恢复完成后,会有一个提示面板。通过面板的提示信息可以得知,有一些程序或系统文件被跳过未能恢复。这里有一点非常重要,就是至少要有一些文件是被成功恢复的,否则将不会在面板中看到logs文件。

10. 单击View Log file。

11. 这将会以特权身份为我们打开Notepad.exe。

12. 在Notepad中,我们依次点选menu File -> Open -> c:\windows\system32。

13. 在列表中输入cmd*.*找到cmd.exe程序。

14. 启动cmd.exe。

15. 可以看到,此时的cmd.exe具有S-1-16-12288/High Mandatory Level/高完整性级别。

C:\Windows\System32>WHOAMI /Groups | FIND "S-1-16"

Mandatory Label\High Mandatory Level Label S-1-16-12288

16. 现在你可以启动任何程序,并且它们都将以High Mandatory integrity level运行。

标签:

版权申明:本站文章部分自网络,如有侵权,请联系:west999com@outlook.com

特别注意:本站所有转载文章言论不代表本站观点,本站所提供的摄影照片,插画,设计作品,如需使用,请与原作者联系,版权归原作者所有

下一篇:Emotet银行木马分析报告

- 石墨烯新用途,可用于检测神经类疾病 2019-01-01

- MetInfo任意文件读取漏洞的修复与绕过 2018-10-24

- Android系统广播机制存在漏洞,恶意软件可绕过安全机制跟踪 2018-10-24

- gpSystem:一种可私自注册Google账号的病毒 2018-10-24

- 四种绕过iOS SSL验证和证书固定的方法 2018-10-24

IDC资讯: 主机资讯 注册资讯 托管资讯 vps资讯 网站建设

网站运营: 建站经验 策划盈利 搜索优化 网站推广 免费资源

网络编程: Asp.Net编程 Asp编程 Php编程 Xml编程 Access Mssql Mysql 其它

服务器技术: Web服务器 Ftp服务器 Mail服务器 Dns服务器 安全防护

软件技巧: 其它软件 Word Excel Powerpoint Ghost Vista QQ空间 QQ FlashGet 迅雷

网页制作: FrontPages Dreamweaver Javascript css photoshop fireworks Flash