问:我们网站被第三方公司检测出如下问题:

点击劫持(ClickJacking)是一种视觉上的欺骗手段。攻击者使用一个透明的、不可见的iframe,覆盖在一个网页上,然后诱使用户在该网页上进行操作,此时用户将在不知情的情况下点击透明的iframe页面。通过调整iframe页面的位置,可以诱使用户恰好点击在iframe页面的一些功能性按钮上。

HTTP 响应头信息中的X-Frame-Options,可以指示浏览器是否应该加载一个 iframe 中的页面。如果服务器响应头信息中没有X-Frame-Options,则该网站存在ClickJacking攻击风险。网站可以通过设置 X-Frame-Options 阻止站点内的页面被其他页面嵌入从而防止点击劫持。

第三方公司给出的建议如下:

修改web服务器配置,添加X-Frame-Options响应头。赋值有如下三种:

1、DENY:不能被嵌入到任何iframe或者frame中。

2、SAMEORIGIN:页面只能被本站页面嵌入到iframe或者frame中。

3、ALLOW-FROM uri:只能被嵌入到指定域名的框架中。

例如:

apache可配置http.conf如下:

<IfModule headers_module>

Header always append X-Frame-Options "DENY"

</IfModule>

请帮忙给解决一下,多谢!

,点击劫持:X-Frame-Options未配置

答:您好,

已经为您设置,请您确认。

非常感谢您长期对我司的支持!

问:配置 Apache配置 Apache 在所有页面上发送 X-Frame-Options 响应头,需要把下面这行添加到 'site' 的配置中:

Header always append X-Frame-Options SAMEORIGIN配置 nginx配置 nginx 发送 X-Frame-Options 响应头,把下面这行添加到 'http', 'server' 或者 'location' 的配置中:

add_header X-Frame-Options SAMEORIGIN;配置 IIS配置 IIS 发送 X-Frame-Options 响应头,添加下面的配置到 Web.config 文件中:

<system.webServer>

…

<httpProtocol>

<customHeaders>

<add name="X-Frame-Options" value="SAMEORIGIN" />

</customHeaders>

</httpProtocol>

…

</system.webServer>结果nginx还是Apache 在哪个文件里设置

答:您好,

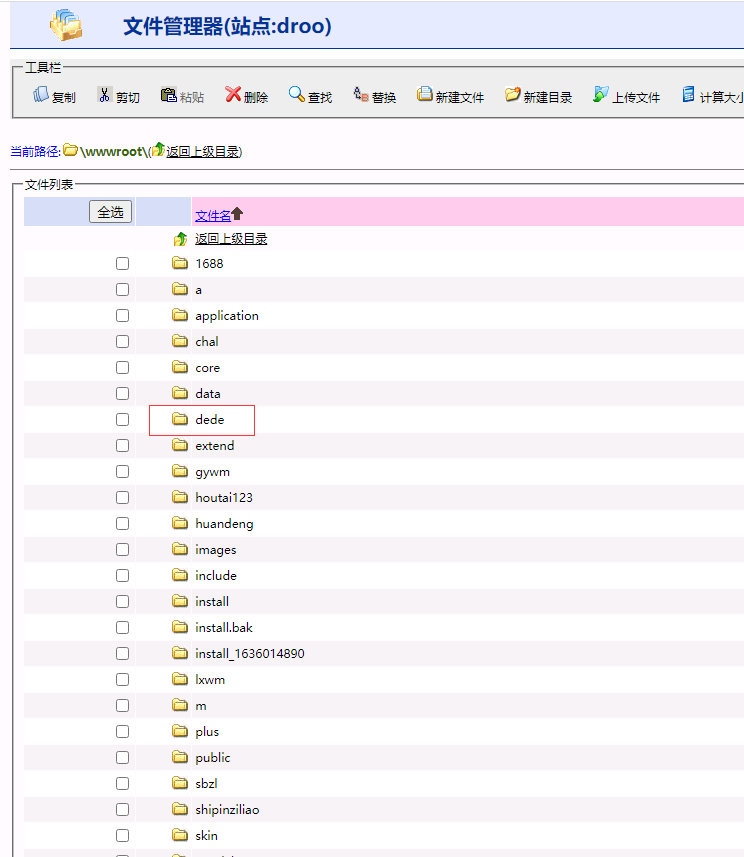

目前查询虚拟主机fh1808为linux系统,可以在站点根目录下面的.htaccess文件的头部中添加“Header always append X-Frame-Options SAMEORIGIN”这个内容即可,已经为您添加了,原文件.htaccess另存为了.htaccess.bak,请您现在测试;非常感谢您长期对我司的支持!